Как узнать «скрытое имя» Wi-Fi-сети?

Обычно, защиту беспроводной сети – активируют в роутере при его настройке. Как правило, используется WPA или более современный метод WPA2. Затем, пользователь может выяснить, что сеть намного быстрее работает без шифрования, а для безопасности – достаточно использовать скрытое имя. Но как взломать роутер, работающий «на скрытом имени», знают даже начинающие хакеры. В доказательство самой возможности, рассмотрим метод чтения имени подробнее.

Можно «прочитать» значение имени Wi-Fi-сети, даже если оно скрыто. Мы не будем приводить примеры скриптов, но они – действительно существуют, в частности, для BackTrack 5 R2. Целью обзора является доказательство факта: использование скрытого имени, как, впрочем, и фильтрация по MAC – не обеспечивает должного уровня защиты беспроводной сети. К сожалению, из этого можно сделать вывод, что единственным способом защитить беспроводную сеть остается использование шифрования.

Contents

Механизм работы сети, использующей скрытое имя

Информация, поступающая от точки доступа

Если в настройках роутера – установлена галочка «скрыть имя сети», это означает только одно. Точка доступа ни при каких обстоятельствах не будет посылать пакет, содержащий значение имени.

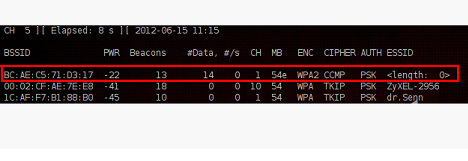

Тем не менее, через определенный период – роутер рассылает пакеты, содержащие информационный кадр beacon. Информация этого кадра доступна любому. В таком кадре вместо имени Wi-Fi-сети – может находиться последовательность пробелов, либо, содержаться поле длины «0».

После выполнения команды сканирования вместо имени скрытой сети – будет отображаться надпись «length: 0». То есть, о наличии такой сети становится известно.

Информация, поступающая от абонента

Устройство пользователя перед началом работы – должно подключиться к Wi-Fi-сети. Абонент передает информацию точке доступа, причем, в открытом виде. Выполняя подключение, он передает значение имени.

Взлом роутера подразумевает, что хотя бы один легальный абонент – есть в сети, либо, он собирается к ней подключиться. Рассмотрим последовательность действий, которыми можно «заставить» абонентское устройство передать в эфир имя сети (SSID).

Алгоритм взлома скрытого имени

Последовательность действий, выполняемых хакером

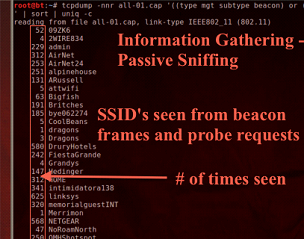

Переведя абонентское устройство в режим сканера (или монитора), можно получить следующий отклик:

Видим одну точку доступа, работающую на скрытом значении SSID (length=0). Заметьте, что здесь отображен и MAC-адрес любой точки доступа.

Дальше будет выполнена последовательность действий:

- Можно получить дополнительную информацию о сети, выполнив определенную команду (с использованием целевого адреса MAC)

- Вывод предыдущей команды – покажет MAC-адреса всех подключенных абонентов

- Пользователю от имени целевой точки доступа – посылают пакет на деаутентификацию (используется значение MAC точки доступа и абонента)

- Абонентское устройство начнет проходить аутентификацию, при этом, отправит в эфир значение SSID (которое будет прочитано)

Как видим, взломать скрытое имя сети есть возможность в большинстве случаев. Достаточно, чтобы был обеспечен доступ к физическому уровню Wi-Fi.

Важно знать, что похожим способом – злоумышленник обойдет и «фильтрацию MAC». У него появится возможность отсылать IP-пакеты с вполне «легальным» MAC-адресом.

Что может помешать взломщику

Если криптографические методы являются неприемлемыми, можно только рекомендовать защиту на физическом уровне.

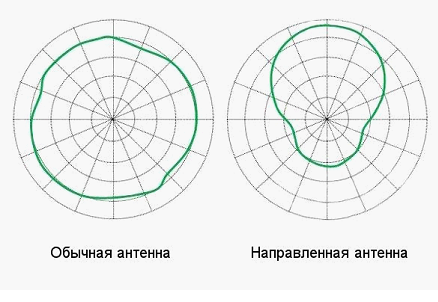

Есть возможность, например, использовать не штыревую, а секториальную антенну. Нетрудно понять: антенна с «охватом» 90 градусов (или 180) – сузит пространство доступа. Параллельно с установкой такой антенны, лучше снизить мощность передатчика в роутере (на 3 ДБ для 180 градусов или на 6 для 90).

Все же, использование секториальных антенн не обеспечивает 100-процентной защиты. В реальных условиях, имеет наличие отражение волн. А снижать мощность, насколько возможно – тоже нельзя, так как получим меньшую зону охвата.

Делаем вывод: физический метод защиты в реальных условиях – не обеспечивает безопасность всегда. Исключением будет использование параболических антенн (что, разумеется, неприменимо на практике). Ну а включать шифрование или нет – каждый выберет сам.

Хрень полная…

Почему?

Потому что информативность статьи 10%.

Афтор олень

Сам такой, обосновать можешь?

Конечно могу! Олень и есть олень рогатый.